Почему это важно

Услуги

Импортозамещение

Подбор решений ИБ

Разработка проектной и рабочей документации

Поставка и внедрение «под ключ»

Администрирование и поддержка

Аутсорсинг и аутстаффинг

Оценка рисков

Утечка конфиденциальной информации

Простой или остановка бизнес-процессов

Юридическая ответственность

Справочный раздел

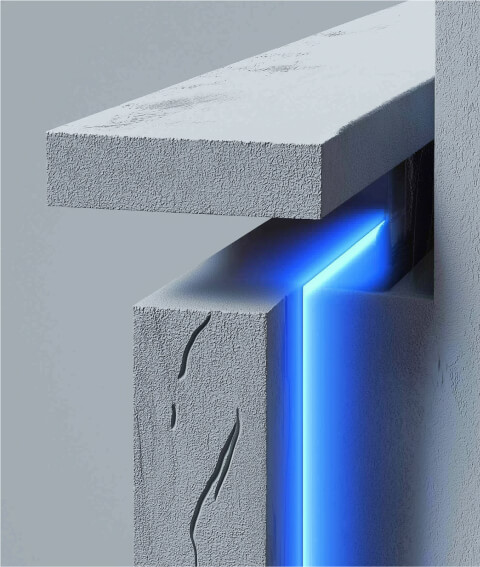

Обеспечиваем надежную информационную безопасность

Услуга расширенной технической поддержки включает в себя:

- сопровождение эксплуатации внедренных решений нашей командой экспертов хорошо понимающих инфраструктуру заказчика и нюансы эксплуатации внедренных систем ИБ внедренных решений нашей командой

- экстренное реагирование при возникновении проблем и вопросов связанных с эксплуатацией и конфигурированием систем и средств защиты информации

- восстановление систем после сбоев

- помощь в настройке политик безопасности, развертываний новых и дополнительных компонентов внедренных систем ИБ

Этапы и результаты

На первом этапе формируется концепция системы: определяются её состав, функциональность и интеграция в бизнес-процессы, что служит основой для архитектуры защиты с учетом специфики и рисков заказчика

Каждая подсистема детально прорабатывается: выбираются технологии, оцениваются стоимость и ресурсы, разрабатываются политики безопасности, а также описываются сценарии внедрения. Результат — полный технический проект с документацией, готовый к реализации

Проект реализуется по утверждённой документации с участием профильных специалистов: по сетевой безопасности, защите конечных точек, мониторингу, реагированию и управлению уязвимостями

После внедрения заказчику предоставляется экспертная поддержка. Формат и сроки согласуются индивидуально и действуют до достижения сотрудниками нужных компетенций для самостоятельной работы